朝鲜黑客以攻击俄罗斯外交部开始新的一年

朝鲜黑客以攻击俄罗斯外交部开始新的一年

一个名为Konni的朝鲜网络间谍组织与针对俄罗斯联邦外交部(MID)的一系列针对性攻击有关,新年诱饵是用恶意软件破坏Windows系统。

"这个活动集群展示了高级参与者在对感知到的高价值网络进行多阶段运动时的耐心和持久性,"来自Lumen Technologies的Black Lotus Labs的研究人员在与The Hacker News分享的分析中表示。

众所周知,Konni集团的策略,技术和程序(TTP)与属于更广泛的Kimsuky保护伞的威胁行为者重叠,网络安全社区也以Velvet Chollima,ITG16,Black Banshee和Thallium的绰号跟踪。

最近的攻击涉及攻击者通过被盗凭据访问目标网络,利用立足点加载恶意软件以进行情报收集,MalwareBytes早在2021年7月就记录了该活动的早期迹象。

据信,网络钓鱼活动的后续迭代已分三波展开 - 第一波于2021年10月19日开始,从MID人员那里收集凭据,然后在11月利用COVID-19主题诱饵安装俄罗斯强制疫苗接种注册软件的流氓版本,该软件用作额外有效载荷的加载器。

朝鲜黑客

"这项活动的时间与俄罗斯疫苗护照法律的通过密切相关,该法律要求俄罗斯人必须从政府获得QR码以证明疫苗接种才能进入餐馆和酒吧等公共场所,"研究人员指出。

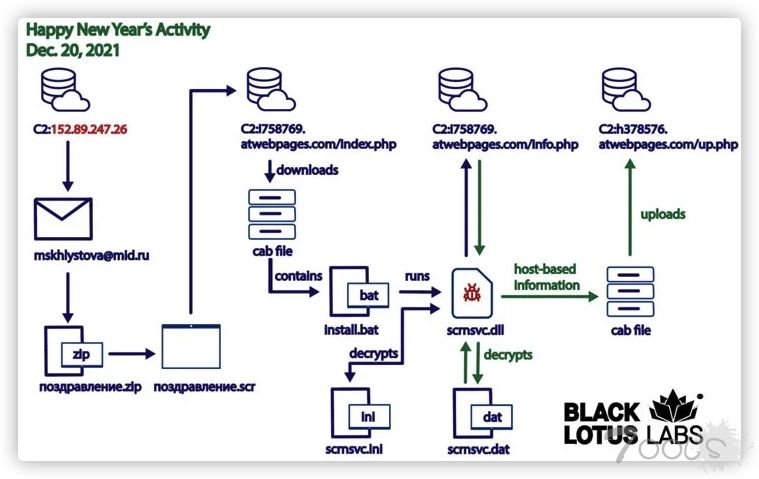

Cluster25本周早些时候也证实了第三次攻击,它始于2021年12月20日,利用除夕庆祝活动作为鱼叉式网络钓鱼主题来触发多阶段感染链,最终安装了名为Konni RAT的远程访问木马。

具体来说,入侵首先损害了属于MID工作人员的电子邮件帐户,从中将电子邮件发送给至少另外两个MID实体,包括俄罗斯驻印度尼西亚大使馆和负责不扩散和军备控制的副部长谢尔盖·阿列克谢耶维奇·里亚布科夫。

这些电子邮件似乎传播了一条"新年快乐"消息,但只包含一个特洛伊木马化的屏幕保护程序附件,该附件旨在从远程服务器检索和运行下一阶段的可执行文件。攻击的最后阶段是部署Konni RAT木马,该木马对受感染的计算机进行侦察并将收集到的信息传回服务器。

"虽然这项特殊的活动具有高度针对性,但对于防御者来说,了解高级行为者不断发展的能力以实现令人垂涎的目标感染至关重要,"研究人员说,并敦促组织注意网络钓鱼电子邮件并使用多因素身份验证来保护帐户。

评论0次