微软:新恶意软件使用Windows bug隐藏计划任务

微软:新恶意软件使用Windows bug隐藏计划任务

微软发现了一种新的恶意软件,通过创建和隐藏计划任务来保持对受感染Windows系统的持久性。

组织此前曾针对美国国防公司,智囊团和研究人员进行网络间谍攻击。

它也是微软与去年在全球范围内利用ProxyLogon零日漏洞影响所有受支持的Microsoft Exchange版本相关联的国家赞助团体之一。

通过 Windows 注册表值删除进行持久性

“随着微软继续跟踪高优先级的国家赞助的威胁行为者HAFNIUM,已经发现了利用未修补的零日漏洞作为初始载体的新活动,”微软检测和响应团队(DART)说。

“进一步的调查揭示了使用Impacket工具进行横向移动和执行的取证伪影,以及发现一种名为Tarrask的防御规避恶意软件,该恶意软件创建了'隐藏的'计划任务,以及随后删除任务属性的操作,以从传统的识别手段中隐藏计划任务。

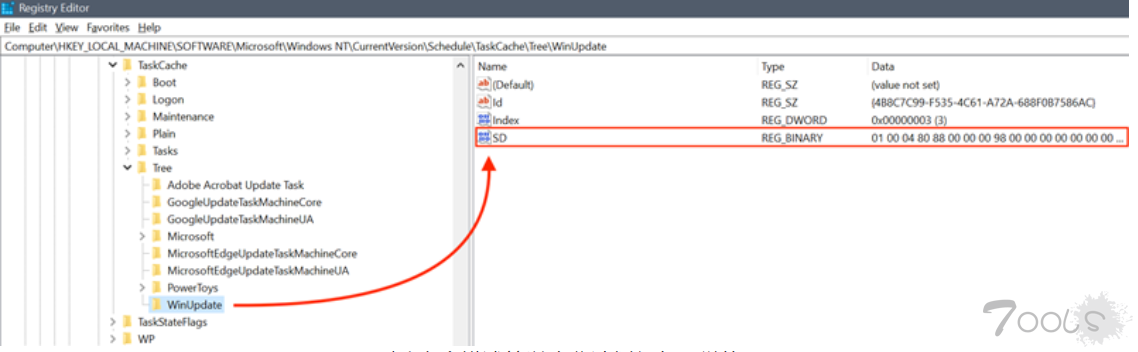

这个被称为Tarrask的黑客工具使用以前未知的Windows错误,通过删除关联的安全描述符注册表值,对“schtasks /query”和任务计划程序隐藏它们。

威胁组使用这些“隐藏”的计划任务,通过重新建立与命令和控制 (C2) 基础结构的断开连接,即使在重新启动后也要保持对被黑客入侵设备的访问。

虽然 Hafnium 运算符本可以删除所有磁盘上的工件,包括所有注册表项和添加到系统文件夹的 XML 文件,以删除其恶意活动的所有痕迹,但它本可以在重新启动时消除持久性。

如何防御against Tarrask攻击

只有在对 Windows 注册表进行更仔细的手动检查后,才能找到“隐藏”任务,前提是在任务密钥中查找没有 SD(安全描述符)值的计划任务。

管理员还可以启用 Security.evtx 和 Microsoft-Windows-TaskScheduler/Operational.evtx 日志,以检查与使用 Tarrask 恶意软件“隐藏”的任务相关联的关键事件。

Microsoft 还建议在 Microsoft-Windows-TaskScheduler/Operation Task Scheduler 日志中为“TaskOperational”启用日志记录,并监视来自关键第 0 层和第 1 层资产的出站连接。

“此活动中的威胁参与者使用隐藏的计划任务,通过定期与C&C基础设施重新建立出站通信来保持对暴露于互联网的关键资产的访问,”DART补充道。

“我们认识到,计划任务是对手在实现持久性的同时自动执行某些任务的有效工具,这使我们提高了对这种经常被忽视的技术的认识。

评论0次